移动终端取证技术模型是由Sam Brothers(十位计算机取证或移动终端取证专家)根据取证的对象不同和複杂程度所提出。该模型有人工获取、逻辑分析、物理分析、晶片分析、微码解读等五个阶层,从下往上,方法和工具越来越专业,同时难度更高,成本更大。

基本介绍

- 中文名:移动终端取证技术模型

- 外文名:Mobile terminal forensics model

- 提出时间:2007年

- 提出专家:Sam Brothers

- 适用範围:移动终端取证

- 目的:方便检验人员选用不同工具取证

结构示意图

图1:结构示意图

人工获取

人工获取是使用目视的方法来取证,方法较为简单,检查门槛低。有些工具或者软体无法获取的移动终端,为了固定证据,只能採取人工获取的方式进行取证。但是这种方式存在极大的缺陷性:(1)目视方法的前提是对于移动终端或其中的应用程式不具有访问许可权,例如手机的解锁密码、软体的登录账号。如果不具有许可权,数据将无法被访问到。根据非法证据排除原则,严禁採取暴力手段强迫嫌疑人提供密码,由此获取的数据属于无效的“非法数据”。(2)目视方法仅仅适用于有限数据或者目标数据确定的移动终端。智慧型手机存储的信息数据量庞大且类型多样,通过目视方法无法快速的定位到有效信息,同时也无法进行高效的关联、比对。更无法获取全部数据,包括隐藏的和删除的数据。

目视方法现在有一些辅助工具,可以利用照相机进行拍照或者摄像机进行摄像。

图2:可视化取证设备

逻辑分析

逻辑分析是通过连线线(通常为USB)、蓝牙、WiFi等方式与取证专用硬体或软体连线,使硬体或软体工具调用通讯协定与移动终端的处理器联繫,处理器在获取设备档案传送回去。逻辑分析能够恢复档案系统中的活动档案和目录,包括通讯录、通话记录、简讯、上网信息、照片、电子邮件等。但是不能恢复在未分配空间的数据,这就决定了只有未删除数据才能被提取,同时逻辑分析获取的数据量往往取决于移动终端是否越狱。目前,大多数移动终端取证工具都是基于逻辑分析的,大部分的取证人员也在从事着逻辑分析工作。

物理分析

物理分析又称为“十六进制分析”。相比较前两个分析,它提供了更多数据给取证人员。物理分析也需要物理连线,例如JTAG或者ISP。

(1)JTAG(Join Test Action Group;联合测试行动小组)是一种国际标準测试协定(IEEE 1149.1兼容),原先设计的目的主要用于晶片内部测试。现在多数的高级器件都支持JTAG协定,如DSP、FPGA器件等。标準的JTAG接口是4线:TMS、TCK、TDI、TDO,分别为模式选择、时钟、数据输入和数据输出。但是移动终端製造商的JTAG接口形式不同,数量不等,且有冗余接口混杂其中,接口定义不对外公开。

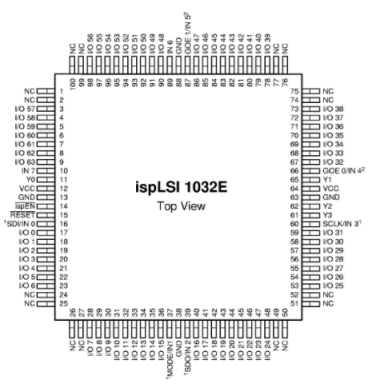

(2)ISP(即系统编程In System Programming)指用户具有在自己设计的线路板上为重构逻辑而对逻辑器件进行反覆编程改写的能力。ISP是一种工业标準。ISP技术无需改动印製电路板,且在不取下器件的情况下,可直接在晶片上对系统设计进行修改和编程。从而使硬体设计变得像软体设计一样易于修改。在ISP技术支持下,硬体的功能还可以随时进行重构或升级。如下图所示,某晶片ISP针脚定义。

图3:ISP针脚定义

JTAG和ISP分析直接与处理器联繫,或者注入特殊的程式,利用程式接管系统的控制权。通过位对位複製的方式来获取数据的原始镜像。生成的镜像是二进制形式,要求取证人员拥有二进制分析的专业知识,这种分析方法,原则上说设备中的任何类型的数据都能够被恢复。JTAG和ISP对于操作手法要求非常高,焊点出现问题会对移动终端造成不可逆的损坏。

晶片分析(chip-off)

晶片分析是将存储晶片脱离手机,直接对晶片本身的电路和协定进行分析,获取其原始镜像或者相关数据的技术。首先通过精密拆焊台或者热风枪将手机存储晶片拆焊下来,然后清理晶片表面的焊锡,并通过植珠模型,在晶片每个金属触点上植上锡球,然后将晶片安装到晶片读取设备上。

这种方法比人工获取、逻辑分析、物理分析更具挑战。由于晶片分析面对着类型多样的晶片、大量原始二进制数据和晶片拆卸损坏的风险,因此对取证人员的知识体系要求比较高,晶片分析的时间也很长。Android设备晶片分析是其中最为简单,也是最为成熟的,已经成功的在国内实战中取得了成功的案例。但是目前晶片分析对于iOS设备无效,因为i05设备存储进行了硬体级加密。

微码读取

通过分析晶片上的物理电平门限值,取证人员可以将0和1转换为ASCII字元。微码读取仅仅在理论和试验阶段上进行探讨,离实战套用还有很大距离,目前基本上没有取证工具可以对移动终端进行微码读取。