Microsoft在这个连线埠运行DCE RPC end-point mapper为它的DCOM服务。这与UNIX 111连线埠的功能很相似。使用DCOM和RPC的服务利用计算机上的end-point mapper注册它们的位置。远端客户连线到计算机时,它们查找end-point mapper找到服务的位置。

基本介绍

- 中文名:135连线埠

- 外文名:135 port

- 连线埠:135

- 服务:RPC(远程过程调用)服务

- 操作建议:建议关闭该连线埠

连线埠

135

服务

RPC(远程过程调用)服务

说明

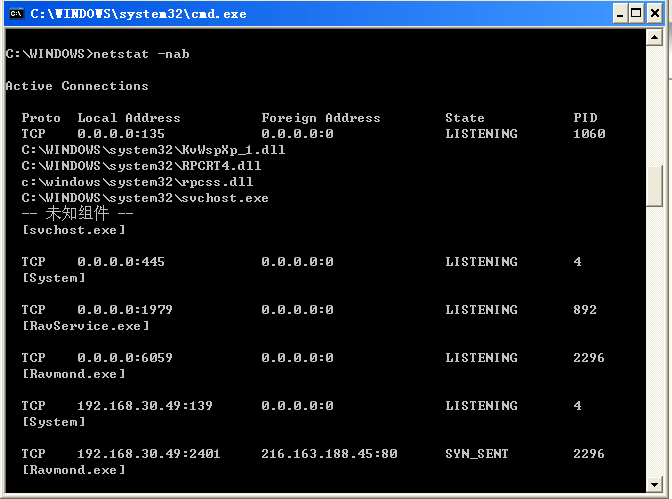

Microsoft在这个连线埠运行DCE RPC end-point mapper为它的DCOM服务。这与UNIX 111连线埠的功能很相似。使用DCOM和RPC的服务利用计算机上的end-point mapper注册它们的位置。远端客户连线到计算机时,它们查找end-point mapper找到服务的位置。HACKER扫描计算机的这个连线埠是为了找到这个计算机上运行Exchange Server、版本,还有些DOS攻击直接针对这个连线埠。

135连线埠就是用于远程的打开对方的telnet服务 ,用于启动与远程计算机的 RPC 连线,很容易就可以就侵入电脑。大名鼎鼎的“冲击波”就是利用135连线埠侵入的。 135的作用就是进行远程,可以在被远程的电脑中写入恶意代码,危险极大。

135连线埠主要用于使用RPC(Remote Procedure Call,远程过程调用)协定并提供DCOM(分散式组件对象模型)服务。

连线埠说明

135连线埠主要用于使用RPC(Remote Procedure Call,远程过程调用)协定并提供DCOM(分散式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程式可以顺利地执行远程计算机上的代码;使用DCOM可以通过网路直接进行通信,能够跨包括HTTP协定在内的多种网路传输。

连线埠漏洞

相信去年很多Windows 2000和Windows XP用户都中了“冲击波”病毒,该病毒就是利用RPC漏洞来攻击计算机的。RPC本身在处理通过TCP/IP的讯息交换部分有一个漏洞,该漏洞是由于错误地处理格式不正确的讯息造成的。该漏洞会影响到RPC与DCOM之间的一个接口,该接口侦听的连线埠就是135。

操作建议

为了避免“冲击波”病毒的攻击,建议关闭该连线埠。

第一步

点击“开始”选单/设定/控制台/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击滑鼠,弹出快捷选单,选择“创建 IP 安全策略”(如右图),于是弹出一个嚮导。在嚮导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步

右击该IP安全策略,在“属性”对话框中,把“使用添加嚮导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表视窗;在列表中,首先把“使用添加嚮导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步

进入“筛选器属性”对话框,首先看到的是 地址 ,源地址选“任何 IP 地址”,目标地址选“我的 IP 地址”;点击“协定”选项卡,在“选择协定类型”的下拉列表中选择“TCP”,然后在“到此连线埠”下的文本框中输入“135”,点击“确定”按钮,这样就添加了一个禁止 TCP 135(RPC)连线埠的筛选器,它可以防止外界通过135连线埠连上你的电脑。

第四步

在“新规则属性”对话框中,选择“新 IP 筛选器列表”,然后点击其左边的圆圈上加一个点,表示已经激活,最后点击“筛选器操作”选项卡。在“筛选器操作”选项卡中,把“使用添加嚮导”左边的钩去掉,点击“添加”按钮,添加“阻止”操作:在“新筛选器操作属性”的“安全措施”选项卡中,选择“阻止”,然后点击“确定”按钮。

第五步

进入“新规则属性”对话框,点击“新筛选器操作”,其左边的圆圈会加了一个点,表示已经激活,点击“关闭”按钮,关闭对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。在“本地安全策略”视窗,用滑鼠右击新添加的 IP 安全策略,然后选择“指派”。