APT(Advanced Persistent Threat)--------高级持续性威胁。是指组织(特别是政府)或者小团体利用先进的攻击手段对特定目标进行长期持续性网路攻击的攻击形式。

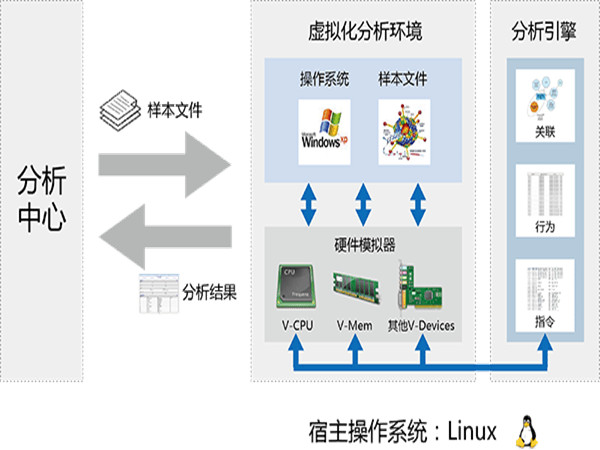

高级持续性威胁(Advanced Persistent Threat,APT),威胁企业数据安全。APT是黑客以窃取核心资料为目的,针对客户所发动的网路攻击和侵袭行为,是一种蓄谋已久的“恶意商业间谍威胁”。APT的攻击手法,在于隐匿自己,针对特定对象,长期、有计画性和组织性地窃取数据,这种发生在数字空间的偷窃资料、蒐集情报的行为,就是一种“网路间谍”的行为。此类攻击行为是传统安全检测系统无法有效检测发现,前沿防御方法是利用非商业化虚拟机分析技术,对各种邮件附属档案、档案进行深度的动态行为分析,发现利用系统漏洞等高级技术专门构造的恶意档案,从而发现和确认APT攻击行为。

基本介绍

- 中文名:针对特定目标的攻击

- 外文名:APT(Advanced Persistent Threat)

- 目的:以窃取核心资料为目的

- 属性:恶意商业间谍威胁

攻击原理

APT攻击的原理相对于其他攻击形式更为高级和先进,其高级性主要体现于APT在发动攻击之前需要对攻击对象的业务流程和目标系统进行精确的收集,在此收集的过程中,此攻击会主动挖掘被攻击对象受信系统和应用程式的漏洞,在这些漏洞的基础上形成攻击者所需的C&C网路,此种行为没有採取任何可能触发警报或者引起怀疑的行动,因此更接近于融入被攻击者的系统或程式。

攻击模式

- 攻击者传送恶意软体电子邮件给一个组织内部的收件人。例如,Cryptolocker就是一种感染方式,它也称为勒索软体,其攻击目标是Windows个人电脑,会在看似正常的电子邮件附属档案中伪装。一旦收件人打开附属档案,Cryptolocker就会在本地磁碟上加密档案和映射网路磁碟。如果你不乖乖地交赎金,恶意软体就会删除加密密钥,从而使你无法访问自己的数据。

- 攻击者会感染一个组织中用户经常通过DNS访问的网站。着名的端到端战网Gameover Zeus就是一个例子,一旦进入网路,它就能使用P2P通信去控制受感染的设备。

- 攻击者会通过一个直连物理连线感染网路,如感染病毒的随身碟。

攻击特点

1.隐蔽性强

对此可这样理解,APT攻击已经与被攻击对象的可信程式漏洞与业务系统漏洞进行了融合,在组织内部,这样的融合很难被发现。例如,2012年最火的APT攻击“火焰(Flame)”就是利用了MD5的碰撞漏洞,伪造了合法的数字证书,冒充正规软体实现了欺骗攻击。

2.潜伏期长,持续性强

APT攻击是一种很有耐心的攻击形式,攻击和威胁可能在用户环境中存在一年以上,他们不断收集用户信息,直到收集到重要情报。他们往往不是为了在短时间内获利,而是把“被控主机”当成跳板,持续搜寻,直到充分掌握目标对象的使用行为。所以这种攻击模式,本质上是一种“恶意商业间谍威胁”,因此具有很长的潜伏期和持续性。

3.目标性强

不同于以往的常规病毒,APT製作者掌握高级漏洞发掘和超强的网路攻击技术。发起APT攻击所需的技术壁垒和资源壁垒,要远高于普通攻击行为。其针对的攻击目标也不是普通个人用户,而是拥有高价值敏感数据的高级用户,特别是可能影响到国家和地区政治、外交、金融稳定的高级别敏感数据持有者。

攻击危害

一般认为,APT攻击就是一类特定的攻击,为了获取某个组织甚至是国家的重要信息,有针对性的进行的一系列攻击行为的整个过程。APT攻击利用了多种攻击手段,包括各种最先进的手段和社会工程学方法,一步一步的获取进入组织内部的许可权。APT往往利用组织内部的人员作为攻击跳板。有时候,攻击者会针对被攻击对象编写专门的攻击程式,而非使用一些通用的攻击代码。

此外,APT攻击具有持续性,甚至长达数年。这种持续体现于攻击者不断尝试各种攻击手段,以及在渗透到网路内部后长期蛰伏,不断收集各种信息,直到收集到重要情报。

更加危险的是,这些新型的攻击和威胁主要就针对国家重要的基础设施和单位进行,包括能源、电力、金融、国防等关係到国计民生,或者是国家核心利益的网路基础设施。

对于这些单位而言,儘管已经部署了相对完备的纵深安全防御体系,可能既包括针对某个安全威胁的安全设备,也包括了将各种单一安全设备串联起来的管理平台,而防御体系也可能已经涵盖了事前、事中和事后等各个阶段。但是,这样的防御体系仍然难以有效防止来自网际网路的入侵和攻击,以及信息窃取,尤其是新型攻击(例如APT攻击,以及各类利用0day漏洞的攻击)。

攻击案例

下面是一个典型的APT攻击实例。

Google极光攻击

2010年的Google Aurora(极光)攻击是一个十分着名的APT攻击。Google的一名雇员点击即时讯息中的一条恶意连结,引发了一系列事件导致这个搜寻引擎巨人的网路被渗入数月,并且造成各种系统的数据被窃取。这次攻击以Google和其它大约20家公司为目标,它是由一个有组织的网路犯罪团体精心策划的,目的是长时间地渗入这些企业的网路并窃取数据。该攻击过程大致如下:

1)对Google的APT行动开始于刺探工作,特定的Google员工成为攻击者的目标。攻击者儘可能地收集信息,蒐集该员工在Facebook、Twitter、LinkedIn和其它社交网站上发布的信息。

2)接着攻击者利用一个动态DNS供应商来建立一个託管伪造照片网站的Web伺服器。该Google员工收到来自信任的人发来的网路连结并且点击它,就进入了恶意网站。该恶意网站页面载入含有shellcode的JavaScript程式码造成IE浏览器溢出,进而执行FTP下载程式,并从远端进一步抓了更多新的程式来执行(由于其中部分程式的编译环境路径名称带有Aurora字样,该攻击故此得名)。

3)接下来,攻击者通过SSL安全隧道与受害人机器建立了连线,持续监听并最终获得了该雇员访问Google伺服器的帐号密码等信息。

4)最后,攻击者就使用该雇员的凭证成功渗透进入Google的邮件伺服器,进而不断的获取特定Gmail账户的邮件内容信息。

攻击防御

APT攻击的主要威胁是在“潜伏性”和“持续性”。

实际上,从技术上看,APT攻击技术并无太多新鲜之处。它最可怕的地方在于:有计画、有组织、有目标、利益驱动,APT的发动者是人,其目的是为了获利。对付APT更有赖于决策者的意识。应对高级网路威胁最困难之处并不是在技术层面,而是在前期企业对APT攻击或网路威胁的重视程度和理解程度。

针对APT的产品和解决方案有很多,但用户往往很难做到事前防御。

安全人员的经验在这个时候显得至关重要。理论上,APT的事前防御并不是不能实现。但由于绝大多数用户企业都缺乏拥有丰富经验的安全人员,所以大部分用户企业只能在事中(也就是攻击发生时)开始实施防御,在防御APT时并不能做到足够主动。