下一代安全计算基础(英文Next-Generation Secure Computing Base,缩写NGSCB),以前被称作Palladium,是微软设计的一种软体架构,旨在在未来新版本的Microsoft Windows作业系统上实现其颇有争议的“可信计算”理念,是微软最初创立的可信计算的一部分。微软声称其目标在于增强计算机用户的安全和隐私保护,但是评论家们断言说,这项技术不仅不能解决当前大多数的IT安全问题,还会加重厂商锁定现象,降低IT市场的竞争。

NGSCB依赖于可信计算组(TCG)的成员设计的硬体技术 ,其中提供了一系列安全方面的特性,包括快速随机数生成器,一个安全的加密协处理器,并有能力以一种即使是密钥所有者也无法获取的方式持有密钥。正是这种能力使得对启用NGSCB的计算机进行硬体远程认证和软体配置变得可能,而这也正是对该方案持否定态度者主要反对的地方。一些计算机厂商出售带有可信平台模组(TPM)晶片的计算机,主要是IBM/联想的ThinkPad和戴尔的OptiPlex GX620 。

基本介绍

- 中文名:下一代安全计算基础

- 外文名:Next-Generation Secure Computing Base

- 缩写:NGSCB

- 性质:微软设计的一种软体架构

架构和技术细节

一个完整的基于微软产品并启用了可信计算的系统不仅包含由微软开发的软体组件,还包含可信计算组开发的硬体组件。NGSCB引入的主要功能严重依赖于特殊的硬体,所以在2004年前出售的个人电脑上不能运作。

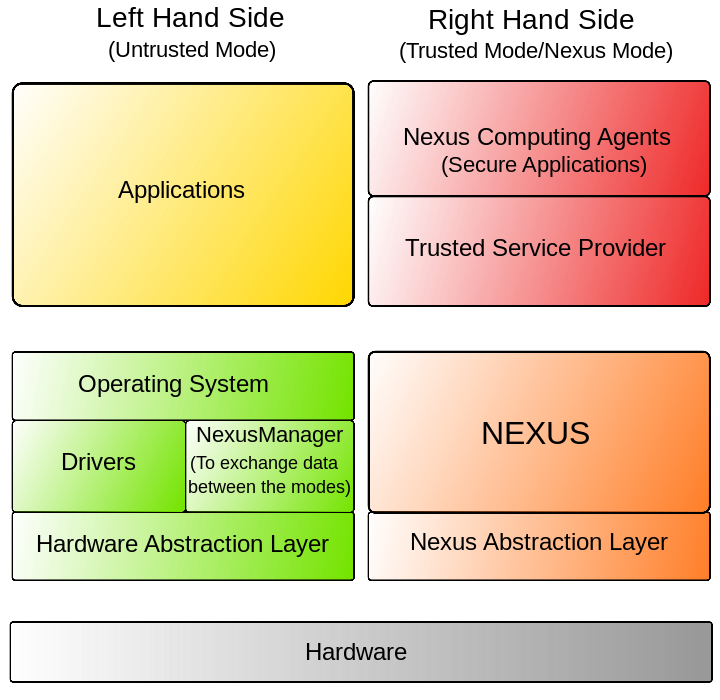

根据当前可信计算的规範,NGSCB有两个硬体组件:提供安全密钥存储、安全密码协处理器的可信平台模组(TPM)和具有禁止记忆体特性的中央处理器(CPU)。以及两个软体组件:Nexus——作业系统的安全核心,Nexus Computing Agents (NCAs)——启用NGSCB的应用程式内部的可信模组。

安全存储与验证

在生产製造阶段,密钥就被产生并存储在TPM中。此密钥永远都不会被传送给其他的组件,而且TPM被设计成无论是採取逆向工程还是其他任何方式都极难取出被存储的密钥,即使是密钥的所有者。应用程式可以把用此密钥加密过的数据传送给TPM来进行解密,但是TPM只会在一些严格的条件下才这样做。特别地,解密后的数据只会传递给被证明可信的应用程式,而且只存储在受禁止的记忆体中,其他应用程式和作业系统都不能访问。儘管TPM只能保障一条密钥的安全存储,但是从广义上来讲任何数据的安全存储都是可能的,因为用安全存放的密钥加密的数据只能用它来解密。

TPM也可以基于隐藏起来的密钥产生加密签名,这一签名可以被用户和任何第三方所证实,因此能够用于远程验证计算机处于安全状态。

禁止记忆体

NGSCB还依赖于CPU提供的禁止记忆体特性。位于禁止记忆体中的数据只能被属于它的应用程式访问,任何其他应用程式和作业系统都不可以。TPM提供验证功能用于向受信任的应用程式证实其确实运行在禁止记忆体中,因此任何人,也包括所有者,试图欺骗受信任的应用程式让其运行在禁止记忆体之外都是极为困难的。

应用程式

启用NGSCB的应用程式将分区为两个截然不同的区块:NCA——可以访问有限应用程式接口(API)的可信模组,以及可以访问全部Windows API的不可信部分。涉及到NGSCB功能的代码必须位于NCA之中。

进行这种分区的原因是,Windows API已经开发了很多年而变得极为複杂,审查安全漏洞是非常困难的。为了实现最大程度的安全性,要求可信代码只能使用一小部分已经过仔细审查的API。在安全性不是最重要的情况下,全部的API都可以使用。

用途

当前,NGSCB被设定成为一个用于创建可信计算应用程式的框架,因此有着广泛的潜在套用领域,不过从用户的角度来说它根本没有提供任何功能。

数字着作权管理

利用可信平台模组(TPM)提供的验证、禁止记忆体和加密特性,可以开发出一种可靠的数字着作权管理(DRM)形式。评论家们指责道,儘管NGSCB本身不提供DRM功能,但是研发它的主要动机就是DRM。

通过对受到DRM保护的档案进行加密并且只允许可信应用程式得到解密密钥,就能实现数字着作权管理。複製保护和众多的类似功能,只要想像得到都可以实现。比如,可以创建一种只能在一个计算机上打开的档案,或者是只能在一个组织内传阅的档案,甚至是一个只能阅读三次的档案。受DRM保护的档案和不受保护的档案一样可以轻鬆複製和阅读,但是在未得到授权的地方进行解密是极其困难的,使其变得没有用处。

网路安全

在公司和教育机构的网路环境中,NGSCB提供了一个很有吸引力的特性:无论是对工作站软体还是硬体,没有得到授权的修改都可以安全地避免。无法证明自己合法的工作站在接受检查期间对网路服务的部分或全部访问会被自动阻止。

多玩家游戏

NGSCB提供的验证和禁止记忆体功能有希望被套用于阻止大多数种类的网路游戏作弊行为。在各种多人游戏中行行色色的作弊方式十分普遍,损害了守法玩家在游戏中的娱乐性。

常见的作弊手段有:

- 篡改游戏的执行档或者显示驱动程式,例如让玩家可以看穿墙壁。藉助远程验证来确保游戏的执行档和显示驱动程式都没有遭到篡改,可以阻止这种形式的作弊。

- 篡改客户端与伺服器端的网路传输信息流,例如在第一人称射击游戏中提高玩家武器瞄準的能力。阻止这种形式的作弊,可以在禁止记忆体里将网路信息流加密之后再进行传输,到了伺服器端再相应地解密。

批评

NGSCB和可信计算可能被蓄意滥用以锁定某些用户,使他们无法使用某些档案、产品和服务,例如,阻止用户使用竞争对手的产品,这有可能导致严重的用户锁定。这类似于当前很多企业都不得不购买使用Microsoft Word,以便和使用这个软体的生意伙伴兼容。这个问题被OpenOffice.org这类产品部分解决,它提供对微软Office档案格式的有限支持。使用NGSCB之后,如果Microsoft Word将生成的文档加密了,任何其他软体即便有能力解读底层档案格式也无法解密。

NGSCB和可信计算无益于解决当前大多数的安全问题,比如计算机病毒和木马。儘管如此,微软在过去曾宣称为了抗击未来病毒爆发对Microsoft Windows用户造成的威胁,NGSCB不可或缺。当前微软不再声称NGSCB可以解决这些病毒问题了。

可行性

最初公布的时候,NBSCB在预想之中将成为Windows作业系统下一个主要版本——Windows Vista的一部分。然而,2004年五月的时候有报导称微软搁置了NGSCB项目,微软很快召开新闻发布会进行了否定,宣称他们正在重启计画。Windows Vista发布很久之后NGSCB的主要特性才有可能实现。不过,Vista包含了BitLocker,可以利用可信平台模组晶片来进行安全启动和全分区加密。很多採用Intel Core 2 Duo处理器或者是使用AM2接口的AMD Athlon 64处理器的系统都已经集成了TPM。

命名历史

微软最初公布NGSCB技术的时候使用的代号是Palladium,指的是保卫特洛伊城安全的守护神器。开发用名是“Next-Generation Secure Computing Base”,就像.NET的开发用名是“Next-Generation Windows Services”。2006年初,微软将自己的NGSCB团队更名为System Integrity Team。